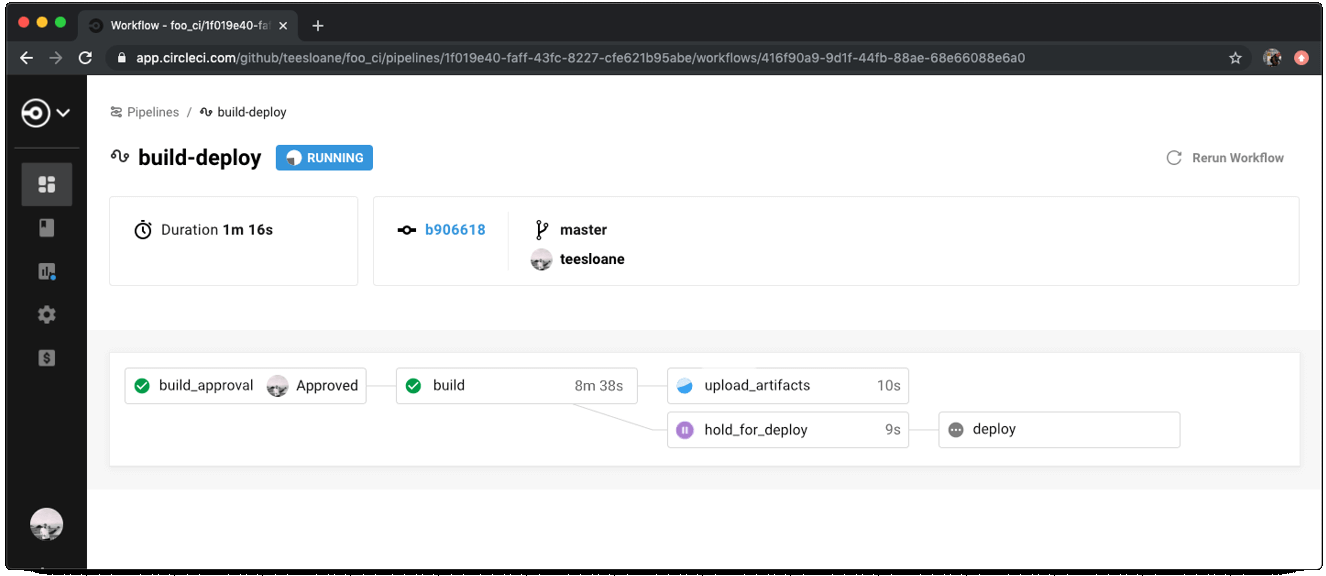

Depuis sa création en 2011, CircleCI propose des outils de CI/CD (Continuous Integration / Continuous Deployment) qui permettent d’automatiser les tâches répétitives et chronophages tout au long du développement d’un logiciel.

L’interface web de la plateforme où l’on suit l’exécution de tâches automatiques

L’interface web de la plateforme où l’on suit l’exécution de tâches automatiques

Le 4 janvier 2023, l’entreprise CircleCI a alerté ses clients d’une attaque informatique ayant eu lieu courant décembre. L’attaque a compromis des mots de passe et autres secrets (clés, tokens) stockés sur leur plateforme.

L’impact est considérable car CircleCI est une entreprise majeure dans la tech, revendiquant plus d’un million d’utilisateurs dans le monde1.

⏱ Le déroulement de l’attaque

Le 16 décembre 2022, l‘ordinateur d’un employé de CircleCI a été infecté. CircleCI ne précise pas comment cela est arrivé, le virus n’ayant pas été détecté immédiatement. Celui-ci a permis à l’attaquant de dérober un cookie de session sur l’ordinateur.

Les cookies de session sont des données stockées sur les navigateurs web qui permettent de rester connecté à un site, même après un rafraichissement de page.

Malheureusement pour CircleCI, pour mener à bien ses missions, l’employé avait accès aux serveurs de l'environnement de production. Ce sont les plus critiques, car les données des clients y sont effectivement stockées. De fil en aiguille, l’attaquant a réussi à accéder aux variables, clés et tokens des clients.

Les dernières traces de l’attaquant que CircleCI a pu relever datent du 22 décembre, soit moins d’une semaine après son intrusion.

Depuis le 5 janvier, CircleCI assure que ses services peuvent à nouveau être utilisés sans risque.

🚨 La détection de l’attaque

Un client de CircleCI a détecté une fuite de ses propres données, qu’il avait stockées chez CircleCI. Comment cela est-il possible alors que la fuite n’était pas publiquement connue ?

🔑 Analogie dans la vie courante

Pour mieux comprendre ce dont il s’agit, imaginons la situation suivante. Vous arrivez chez vous le soir, vous sortez les clés de votre sac pour ouvrir votre porte. Tout semble normal, mais il est tout à fait possible que vos clés aient été volées, reproduites et restituées avant que vous ne le remarquiez.

C’est exactement ce qu’il s’est passé chez CircleCI.

🏛 Stratégie de défense

Imaginons que vous souhaitiez être alerté lorsque vos clés sont copiées. Vous pourriez piéger une boite à lettres – en la connectant à votre messagerie – et laisser innocemment sa clé sur votre trousseau. Ainsi lorsque le malfaiteur tentera d’ouvrir votre boite à lettres, vous seriez immédiatement averti.

Ce stratagème fait partie d’une plus grande famille : les méthodes du canari. Ce nom a été donné en référence à l’emploi de canaris dans les mines pour détecter les gaz mortels sans risquer de vie humaine.

Dans le cas de CircleCI, le client a :

- inséré un canary token – un faux mot de passe, qui n’est réellement utilisé nulle part – parmi ses autres secrets stockés sur la plateforme,

- configuré l’envoi d’une alerte lorsque ce mot de passe est utilisé.

Ainsi, lorsque l’attaquant a essayé d’utiliser les données dérobées, il a été détecté.

🛡 Comment se protéger ?

♻ Il faut changer tous les secrets stockés sur CircleCI

Plus facile à dire qu’à faire. L’écrasante majorité des projets n’a pas la maturité suffisante pour avoir une gestion automatisée de la rotation des mots passe.

- Il faut veiller à ce que cela ne perturbe pas le flux de développement.

- En fonction du nombre de mots de passe, l’opération peut prendre beaucoup de temps.

🐤 Déployer des canary tokens

Vous augmenterez votre confiance dans l’intégrité des données en utilisant, vous aussi, des canary tokens.

La méthode a ses limites :

- il n’est pas possible de couvrir tout le périmètre exposé à une fuite de données. Dans notre cas, l’attaquant aurait tout à fait pu ne pas dérober les données comprenant le canary token. Il aurait également pu ne pas l’utiliser. Le client a eu de la « chance ».

- bien que simple dans son explication, la méthode peut être difficile à mettre en œuvre. En effet, il faut s’assurer que le piège n’est pas utilisé par un acteur légitime – ce serait un faux positif. Par ailleurs, comme beaucoup de systèmes d’alerte dont le déclenchement est rare, il est difficile de savoir si le système fonctionne correctement.

Le mot de la fin

Pour finir, rappelons que changer ses mots de passe et autres secrets régulièrement reste utile – par chance, cette fuite a été détectée chez CircleCI mais il aurait pu en être autrement.

Les gestionnaires de mots de passe comme Dashlane, vous aident à changer vos mots de passe. Le moment est venu de jeter un œil à cette fonctionnalité et de se faire la main. Ainsi, vous ne serez pas désemparé lorsqu’on vous demandera de changer votre mot de passe Insta.

Source

Nous avons pour ambition de sécuriser le web, et pour atteindre cet objectif, nous avons besoin de vous ! Si vous avez des questions, des suggestions ou le moindre doute, n'hésitez pas à contacter notre équipe sécurité par mail security@theodo.fr.