Des hackers commandent en masse des cartes cadeaux sur une application de planification de mariage. C’était fin mai, et on vous explique comment.

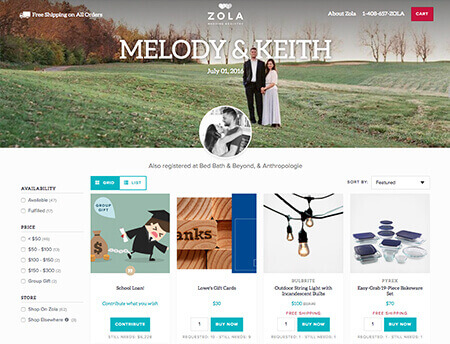

Zola est une application permettant aux futurs mariés de simplifier l’organisation de leur mariage, en proposant de créer des listes de cadeaux en ligne ou de gérer des listes d’invités.

🕵️ Explication de la faille

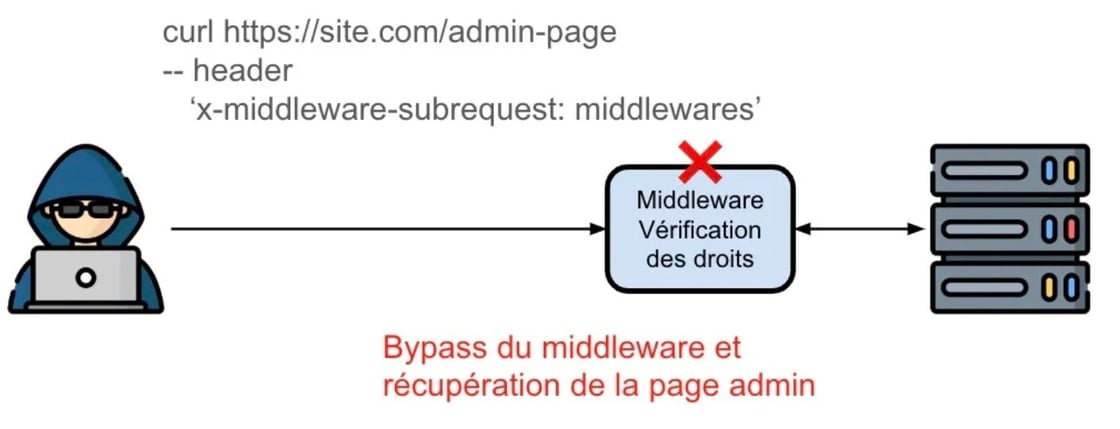

Fin mai 2022, des comptes sur ce site ont été hackés en utilisant la technique du credential stuffing : les hackers ont accès à une liste de combinaisons identifiant / mot de passe ayant fuité sur d’autres sites, et essaient toutes ces combinaisons sur ce site. Sur Zola, donner l’identifiant et le mot de passe suffit pour s’authentifier.

.png?width=1037&name=credential_stuffing%20(1).png)

Certains systèmes d’authentification peuvent bloquer un compte si trop de tentatives de connexion sont détectées pour un même identifiant. Or, dans notre cas, comme ce sont des combinaisons identifiant / mot de passe qui sont essayées, la connexion à un même identifiant est peu testée et ce type de système de sécurité ne détecte pas l’attaque.

Les hackers ont ainsi pu accéder aux comptes d’une partie des utilisateurs ayant le même mot de passe sur plusieurs sites. Une fois connectés aux comptes, les hackers ont pu commander des cartes cadeaux, un achat stratégique car très difficilement traçable.

Un autre problème dans l’application a facilité la tâche aux attaquants. Certains utilisateurs connectés ont pu voir les hackers commander en direct sur leurs comptes. Ces utilisateurs ont alors fait une demande de changement de mot de passe avec le lien “mot de passe oublié”. Cependant, les hackers n’ont pas été déconnectés automatiquement après cette modification, si bien qu’ils ont pu continuer leur attaque tant qu’ils ne se déconnectaient pas volontairement de leur côté.

🛡 Comment se protéger ?

En tant qu’utilisateur, il faut utiliser de bons mots de passe, c’est-à-dire a minima des mots de passe longs et uniques sur chaque application. Pour savoir si un de vos comptes a fuité, faites un tour sur HaveIBeenPwned.

En tant que développeur / Product Owner, des changements dans l’application auraient pu empêcher l’attaque, ou atténuer ses impacts.

- Mettre en place l’authentification à deux facteurs ou 2FA : après avoir renseigné un identifiant et un mot de passe, l’utilisateur doit fournir une preuve supplémentaire de son identité. En théorie, cette preuve peut être quelque chose qu’il connaît, qu’il possède ou qu’il est. En pratique, les types de 2FA les plus connus demandent un code envoyé par SMS, par mail ou par téléphone. Dans l’attaque de Zola, les hackers n’auraient ainsi pas pu se connecter sans posséder également le téléphone ou le compte mail des utilisateurs.

- Fermer les sessions associées au compte lors d’un changement de mot de passe : il faut s’assurer de déconnecter tous les utilisateurs qui seraient connectés à ce compte au même moment.

🏹 Pour aller plus loin :

- Définitions des différents types de 2FA

- Article de presse sur l’affaire

- Version plus centrée sur les actions sécu de Zola

- Témoignages

Nous avons pour ambition de sécuriser le web et pour atteindre cet objectif, nous avons besoin de vous ! Si vous avez des questions, des suggestions ou le moindre doute, n'hésitez pas à contacter notre équipe sécurité : security@theodo.fr.